อาชญากรไซเบอร์ได้ปล่อยมัลแวร์ Mirai พันธุ์ใหม่ที่ใช้ประโยชน์จากช่องโหว่ที่เปิดให้รันโค้ดจากระยะไกล ที่เพิ่งมีการแพทช์เมื่อไม่นานมานี้ (CVE-2020-9054) บนอุปกรณ์สตอเรจที่เชื่อมต่อเน็ตเวิร์ก (NAS) ของแบรนด์ Zyxel

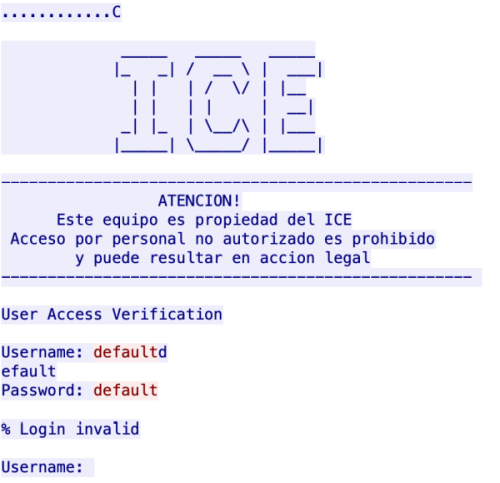

ซึ่งช่องโหว่นี้ถูกจัดให้อยู่ในระดับ “ร้ายแรง” ด้วยคะแนน CVE มากถึง 9.8 เป็นบั๊กที่เปิดให้บอทเน็ต Mukashi ให้สุ่มรหัสผ่านล็อกอินแบบ Brute Force โดยใช้การผสมกันของรหัสผ่านแบบดีฟอลต์ทั้งหลายในการเดารหัส อุปกรณ์ Zyxel NAS ที่รันเฟิร์มแวร์เวอร์ชั่น 5.21 หรือก่อนหน้าต่างมีช่องโหว่สำหรับมัลแวร์ Mirai สายพันธุ์ใหม่นี้ทั้งสิ้น โดยช่องโหว่นี้ถูกค้นพบครั้งแรกในฐานะบั๊ก Zero-day ที่มีการเอาโค้ดช่องโหว่มาขายในวงกว้าง

โดยกลุ่มแฮ็กเกอร์ที่พยายามใช้มัลแวร์ Emolet เจาะระบบ สาเหตุเกิดจากการที่ไฟล์ weblogin.cgi ที่รันโปรแกรมได้นั้นไม่ได้ล้างหรือเข้ารหัสค่าพารามิเตอร์ที่เป็นชื่อผู้ใช้ระหว่างการยืนยันตน ทำให้ผู้โจมตีสามารถใช้แค่เครื่องหมายฟันหนูเดี่ยว (‘) เพื่อปิดท้ายสตริง และใช้เซมิโคลอน (;) เพื่อรันคำสั่ง Arbitrary สำหรับใช้ในการส่งคำสั่งเข้าไปรันในระบบเป้าหมาย และเนื่องจาก weblogin.cgi ยอมรับทั้งการร้องขอแบบ HTTP GET และ POST

ทำให้ผู้โจมตีสามารถฝังข้อมูลเปย์โหลดที่เป็นอันตรายฝังอยู่หนึ่งใน HTTP Request เหล่านี้พร้อมทั้งใช้โค้ดรันคำสั่งที่ต้องการได้ ทั้งนี้ทางนักวิจัยได้ค้นพบช่องโหว่ดังกล่าวเมื่อวันที่ 12 มีนาคมที่ผ่านมา จากการที่ผู้โจมตีได้พยายามดาวน์โหลดเชลสคริปต์ไปที่โฟลเดอร์ tmp พร้อมทั้งรันสคริปต์ที่ดาวน์โหลดลงมา รวมไปถึงพยายามลบร่องรอยหลักฐานออกจากอุปกรณ์ที่โจมตี สำหรับ Mukashi ตัวนี้สามารถเปิดฉากการโจมตี DDOS บนเครื่องที่ติดเชื้อได้จากการรับคำสั่งที่มาจากเซิร์ฟเวอร์ C2

ที่มา : GBHackers