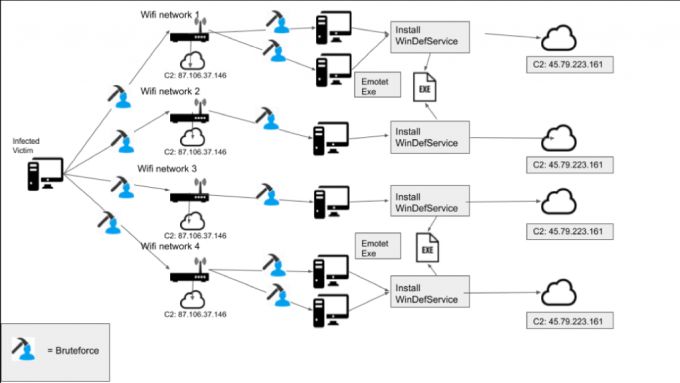

เทคนิคใหม่ที่มัลแวร์ Emotet ใช้ ทำให้สามารถติดเชื้อไปยังเครือข่าย Wi-Fi ข้างเคียงที่ไม่ได้รักษาความปลอดภัย แล้วกระจายไปตามอุปกรณ์บนเครือข่ายวนไปเรื่อยๆ ด้วยเทคนิคยิงสุ่มรหัสผ่านแบบ Brute Force

โดยตัวอย่างมัลแวร์ Emotet ที่เพิ่งถูกค้นพบใหม่นี้มีความสามารถในการแพร่กระจายตัวเองไปยังเครือข่ายไร้สายข้างเคียงที่ไม่ได้มีการป้องกันดีพอ เพื่อไปติดเชื้ออุปกรณ์ภายในอีกทอดหนึ่ง ถ้ามัลแวร์นี้สามารถเข้าไปแฝงตัวบนเครือข่ายใดๆ ได้แล้ว ก็จะพยายามเข้าไปฝังตัวในเครื่องที่เชื่อมต่อกับเครือข่ายนั้นๆ ด้วย ถือเป็นเทคนิคที่เร่งความเร็วในการแพร่เชื้อของ Emotet ได้เป็นอย่างมาก

พัฒนาการใหม่ของมัลแวร์ตัวนี้ยิ่งทำให้อันตรายขึ้นไปอีก ทั้งที่ก่อนหน้าก็สร้างความเสียหายในระดับหนึ่งมาแล้ว ตั้งแต่มัลแวร์ตัวนี้กลับมาระบาดตอนกันยายนปีที่แล้ว ก็ได้พัฒนาเทคนิคในการแทรกซึมและการหลอกลวงทางจิตวิทยาใหม่ๆ เข้ามาด้วย เพื่อขโมยข้อมูลรหัสผ่าน และแพร่เชื้อหาเหยื่อเพิ่มขึ้นในรูปของโทรจัน (เหมือนตัว United Nations)

“จากการค้นพบความสามารถแบบ Loader-Type ของ Emotet ครั้งนี้ ทำให้มัลแวร์ได้เหยื่อกลุ่มใหม่เพิ่มขึ้นอีกมาก” James Quinn นักวิจัยอันตรายและวิเคราะห์มัลแวร์จาก Binary Defense กล่าว “จากก่อนหน้าที่เคยนึกว่าแพร่เชื้อผ่านสแปม หรือเครือข่ายที่ติดเชื้อเท่านั้น แต่ตอนนี้ Emotet กลับสามารถใช้ Loder-Type ในการแพร่เชื้อผ่านเครือข่ายไร้สายข้างเคียงได้ด้วยถ้าเครือข่ายดังกล่าวใช้พาสเวิร์ดในรูปที่ไม่ปลอดภัย”

และขณะที่เหล่านักวิจัยต่างสังเกตพบไบนารีข้อมูลมัลแวร์ที่แพร่กระจายผ่าน Wi-Fi ครั้งแรกเมื่อวันที่ 23 มกราคมนั้น แต่สังเกตพบว่าตัว Executable กลับลงเวลาไว้ตั้งแต่วันที่ 16/4/2018 ที่อาจระบุได้ว่าพฤติกรรมการแพร่เชื้อผ่านไวไฟนี้ได้เกิดขึ้นอย่างเงียบๆ มาแล้วเป็นเวลาเกือบสองปี

ที่มา : Threatpost