วิธีหนึ่งที่จะช่วยทำความเข้าใจกับระดับความปลอดภัยของเครือข่าย Wi-Fi ก็คือ การทดสอบด้วยการแฮ็กระบบตัวเอง ซึ่งการแฮ็กที่พูดถึงนี้ไม่ได้หมายถึงการเจาะระบบเครือข่ายของบริษัท หรือแอบส่องการตั้งค่าไวไฟของเพื่อนบ้านแบบผิดกฎหมาย แต่เป็นการแฮ็กแบบถูกจริยธรรมที่เรียกว่า การทดสอบการเจาะระบบ Wi-Fi (Wi-Fi Penetration Testing) ซึ่งทำร่วมกับเจ้าของเครือข่าย หรือเจ้าของเน็ตเวิร์กรับทราบและให้ความร่วมมือ

การทดสอบนี้จะช่วยให้เห็นช่องโหว่ที่สำคัญบนเครือข่าย Wi-Fi ซึ่งข้อมูลที่ได้จะช่วยให้ปกป้องเครือข่ายได้ดียิ่งขึ้น และมั่นใจการรักษาความปลอดภัยของการเชื่อมต่อเมื่อเข้าถึงเครือข่ายไร้สายดังกล่าว โดยขั้นตอนแรกของการทดสอบได้แก่

การสำรวจขอบเขตของเครือข่าย Wi-Fi หรือที่เรียกว่า Wi-Fi Stumbler

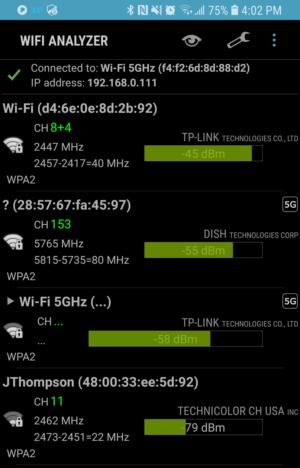

การทำ Stumbler นี้จะช่วยให้เราเห็นแอคเซสพอยต์หรือ AP ที่อยู่ใกล้เคียงพร้อมข้อมูลของแต่ละเครื่อง เช่น ระดับความเข้มสัญญาณ, ชนืดของระบบความปลอดภัยหรือการเข้ารหัสที่ใช้, ไปจนถึงที่อยู่ทางกายภาพอย่าง Media Access Control (MAC)

จากขั้นตอนนี้ จะทำให้ทราบเบื้องต้นว่าเน็ตเวิร์กไหนยังใช้โปรโตคอลความปลอดภัยที่อ่อนแออยู่ เช่น WEP หรือ WPA รุ่นล่าสุด หรือแม้แต่การค้นพบ AP แปลกปลอมที่อาจถูกพนักงานอื่นแอบเอามาเสียบ หรือบุคคลภายนอกที่ไม่ได้รับอนุญาตจงใจแอบเอามาเชื่อมต่อเพื่อเปิดช่องโหว่ในการโจมตีเครือข่าย หรือแม้แต่การพบ AP ที่ใช้SSID แบบซ่อนหรือไม่ได้บรอดคาสต์ ที่มองไม่เห็นจากเครื่องผู้ใช้ทั่วไปด้วย

ตัวอย่างของเครื่องมือที่นิยมนำมาใช้เป็น Stumbler ได้แก่ Vistumbler ซึ่งเป็นแอพพลิเคชั่นแบบโอเพ่นซอร์สบนวินโดวส์ที่แสดงข้อมูล AP พื้นฐาน รวมไปถึงกราฟแสดงระดับความเข้มสัญญาณและการใช้ช่องสัญญาณ เป็นโปรแกรมที่ปรับแต่งได้อย่างยืดหยุ่น รองรับการแก้ไขชื่อ AP เพื่อให้แยกระบุได้ชัดเจนออกจาก AP แปลกปลอมที่อาจเข้ามาภายหลัง นอกจากนี้ยังรองรับการบันทึก log ของ GPS และตรวจสอบแบบไลฟ์โดยทำงานร่วมกับ Google Earth

แต่ในกรณีที่ไม่อยากใช้แล็ปท็อปที่ดูเทอะทะ อยากทำบนอุปกรณ์พกพาแทน กับมีแอพอย่าง AirPort Utility บน iOS หรือแอพ WiFi Analyzer บนแอนดรอยด์ที่โหลดได้ฟรี สามารถนำมาใช้ค้นหาแอคเซสพอยต์พร้อมข้อมูลพื้นฐานได้ด้วยเช่นกัน

การทำ Sniffer ดูดข้อมูล

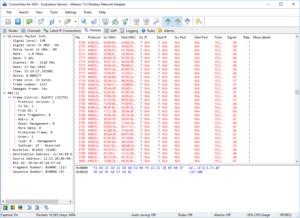

ขั้นตอนต่อมาที่เจาะลึกมากกว่าแค่ Stumblerได้แก่ การดูดวิเคราะห์ข้อมูลที่สื่อสารบน Wi-Fi หรือเรียกว่าการทำ Sniffer ซึ่งจะค่อยจับและแสดงหรือวิเคราะห์แพ็กเก็ตข้อมูลที่สื่อสารไปมาบนคลื่นในอากาศ ซึ่งข้อมูลที่ดูดได้นี้สามารถส่งต่อไปยังทูลตัวอื่นอย่างเช่นตัวถอดรหัสต่างๆ ได้ หรือแม้แต่วิเคราะห์ทราฟิกที่จำเพาะบางอย่าง เช่น การมองหาข้อมูลรหัสผ่านที่ส่งไปมาแบบไม่ได้เข้ารหัสหรือ Clear-Text

ตัวอย่างโปรแกรม Wi-Fi Sniffer ยอดนิยมได้แก่ CommView for WiFi ซึ่งสามารถโหลดมาทดลองใช้ได้ 30 วัน นอกจากสามารถนำ Stumblerพื้นฐานพร้อมแสดงสถิติและกราฟประกอบได้แล้ว ยังสามารถตรวจสอบการเชื่อมต่อระดับ IP และบันทึกเซสชั่น VoIP ไปจนถึงตรวจจับแพ็กเก็ตข้อมูลดิบได้ด้วยหรือแม้แต่การใส่คีย์ PSK เพื่อถอดรหัสข้อมูลในแพ๊กเก็ต ทูลอีกตัวหนึ่งที่น่าสนใจ และเป็นแบบโอเพ่นซอร์ส ได้แก่ Kismet ที่สามารถแสดง SSID ของเน็ตเวิร์กที่ซ่อนอยู่ได้ รวมทั้งส่งออกแพ็กเก็ตที่ดูดมาได้ไปยังทูลวิเคราะห์แพ็กเก็ตอื่นอย่าง WireShark

ใช้ทูลสำหรับเปิดเผยข้อมูล Wi-Fi

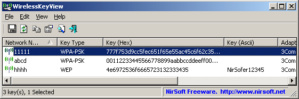

ทูลอื่นๆ ที่น่าสนใจและสามารถใช้เปิดเผยข้อมูล Wi-Fi อื่นเพิ่มเติมก็เช่น WirelessKeyView ที่ใช้แสดงรหัสหรือคีย์เข้ารหัสทั้งหมดในเกือบทุกมาตรฐานไม่ว่าจะเป็น WEP, WPA, WPA2 ที่เก็บไว้บนคอมพิวเตอร์ปัจจุบัน เอาไว้ตรวจสอบว่าอุปกรณ์ที่เสี่ยงต่อการโดนขโมยหรือจารกรรมข้อมูลเก็บรหัสที่สำคัญพวกนี้อะไรบ้าง หรือจะเป็นทูลอย่าง Aircrack-ng ที่ใช้แฮ็กคีย์ WEP และ WPA/WPA2 โดยตรง

ทดสอบเจาะระบบด้วย Linux

มีลีนุกซ์ตัวหนึ่งที่ออกแบบมาสำหรับใช้ทดสอบการเจาะระบบโดยเฉพาะได้แก่ Kali Linux ที่นำมารันบนแผ่นที่ใช้บูตเครื่องเป้าหมาย หรืออยู่ในรูปอิมเมจวีเอ็ม เพื่อใช้รันทูลแฮ็คอื่นๆ อย่าง Kismet และ Aircrack-ng ได้สะดวกมากขึ้น รวมทั้งยังมีทูลแฮ็กอื่นๆ ที่น่าสนใจบน Kali อย่างเช่น WPS PIN, FreeRadius-WPE, Wifi Honey เป็นต้น

ทดสอบด้วยเครื่องมือแบบฮาร์ดแวร์

สำหรับผู้ที่ต้องการเอาดีกับวงการนี้จริงๆ ก็มีฮาร์ดแวร์ที่ออกแบบมาสำหรับหาช่องโหว่บนเครือข่ายไร้สายโดยเฉพาะ ได้แก่ WiFi Pineapple ซึ่งใช้สแกนเป้าหมาย, เข้าแทรกแซงหรือแก้ไขการเชื่อมต่อ, ไปจนถึงการออกรายงานเกี่ยวกับจุดอ่อนและอันตรายที่พบบนเครือข่ายไร้สายได้

ที่มา : Networkworld